https协议禁用TLS 1.0

2816人浏览 / 0人评论

漏洞描述:web 服务器支持通过 TLS 1.0 进行加密。TLS 1.0 不被认为是 PCI 数据安全标准

3.2(1)所定义和要求的“强加密”。

漏洞危害:攻击者可能会利用这个问题进行中间人攻击,并对受影响的服务和客户机之间的

通信进行解密。

修复建议:建议禁用 TLS 1.0,用 TLS 1.2 或更高版本替换它。

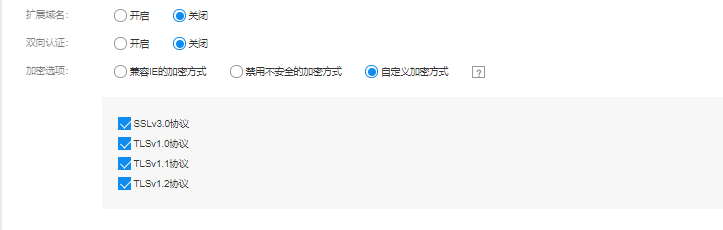

如果网站的https证书是在云上的负载均衡或者CDN上配置的,就可以直接在云上进行禁用。

如果是在服务器上使用nginx配置的,请在server层这样配置。

启用TLS1.2,但配置完后显示仍然是TLS1.0,后来发现,nginx上面配置了很多vhost,只将一个站点修改为TLS1.2是不起作用的,于是,将所有站点的配置都加上了TLS1.2的支持,问题解决。

ssl on;-

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;ssl_ciphers ECDH+AESGCM256:DH+AESGCM256:ECDH+AES256:!aNULL:!MD5:!kEDH;ssl_session_cache shared:SSL:10m;ssl_session_timeout 10m;add_header Strict-Transport-Security "max-age=262974383; includeSubdomains;";add_header X-Frame-Options DENY;add_header X-Content-Type-Options nosniff;ssl_stapling on;ssl_stapling_verify on;resolver 8.8.8.8 8.8.4.4 valid=300s;

搜索

个人微信号

有问题请加博主微信进行沟通!

全部评论