shiro反序列化漏洞修复

2625人浏览 / 0人评论

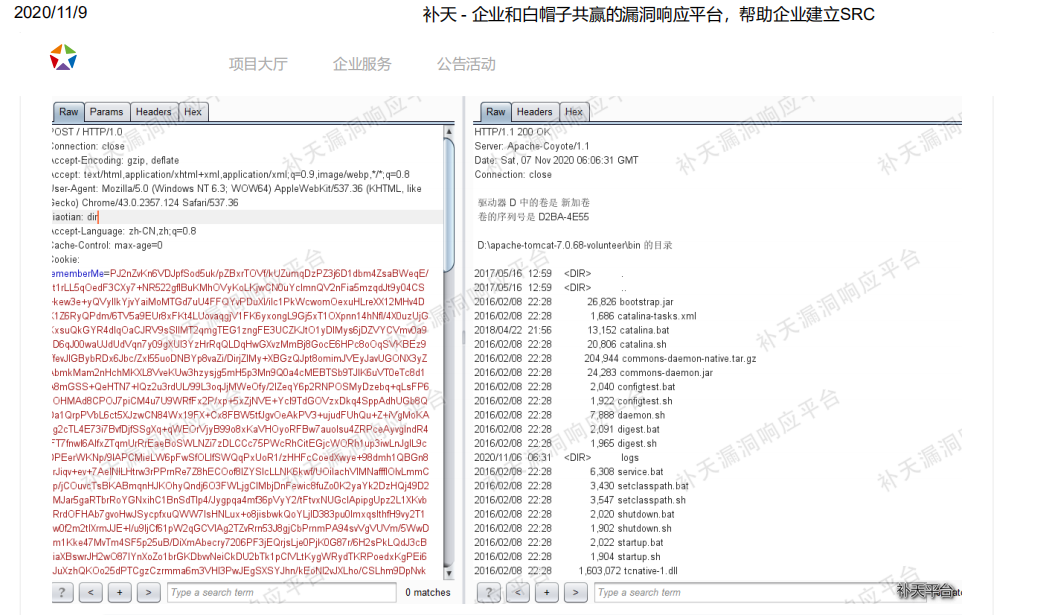

今天有人在补天提交了我们公司的shiro反序列化漏洞,奖励了4库币。

修复建议使用waf过滤URl,或者打补丁。

但是询问了下知道创宇安全人员,这样是无法过滤的,Apache Shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cookie值 > Base64解码–>AES解密–>反序列化。然而AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。

解决建议:因为内容是AES加密的,这个没办法拦截,只能建议Apache Shiro。

https://blog.csdn.net/Fly_hps/article/details/106112692?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.compare&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.compare

https://www.pianshen.com/article/47772043242/

搜索

个人微信号

有问题请加博主微信进行沟通!

全部评论